Eksperci ESET ostrzegają przed oszustwami jakie mogą pojawiać się w sieci w związku ze zbliżającymi się mistrzostwami Europy w piłce nożnej – chodzi o nieprawdziwe oferty wynajmu kwater dla kibiców EURO 2012. Pierwsze tego typu oszustwa wykryto już na Ukrainie.

Wspomniane oszustwa nie należą do wyszukanych, ani też nie są niczym nowym, jednak zbliżające się mistrzostwa w piłce nożnej mogą wpłynąć na nagły wzrost liczby tego typu incydentów. Szwindel polega na tym, że w sieci publikowana jest atrakcyjna cenowo oferta adresowana do kibiców EURO 2012, dotycząca wynajmu prywatnej kwatery lub hotelowego pokoju. Skuszony niską ceną internauta nawiązuje kontakt ze sprzedawcą, a następnie wpłaca zaliczkę. Po wpłaceniu stosownej kwoty na wskazane konto, kontakt ze sprzedawcą nagle się urywa. Należy podkreślić, że takie fałszywe oferty wynajmu pokoi pojawiają się nie tylko na specjalnie przygotowanych stronach WWW, ale również w dużych i znanych serwisach, takich jak booking.com.

Eksperci przypuszczają, że większość tego typu oszustw zostanie ujawniona dopiero po rozpoczęciu mistrzostw, kiedy zagraniczni fani piłki nożnej zjawią się na Ukrainie i w Polsce. Wtedy też niektórzy z nich będą bezskutecznie próbowali ulokować się w prywatnych kwaterach i hotelowych pokojach, za które zapłacili, ale które albo nie istnieją, albo nie były oferowane pod wynajem przez ich właścicieli.

Eksperci radzą sprawdzać wiarygodność publikowanych w Internecie ofert. Nie jest to jednak zadanie łatwe, zwłaszcza w wypadku kwater prywatnych. Wtedy jedynym rozwiązaniem jest skontaktowanie się z urzędem danego miasta i sprawdzenie, czy dana kwatera jest wpisana do stosownego rejestru oraz czy właścicielem jest ta sama osoba, która prosi nas o zaliczkę. Niestety nie każdą ofertę można sprawdzić w ten właśnie sposób. W wypadku pokoju hotelowego weryfikacja jest znacznie prostsza. Najpierw warto sprawdzić w sieci czy dany hotel w ogóle istnieje (pomocne mogą okazać się serwisy typu tripadvisor.com), a następnie należy skontaktować się z recepcją hotelu i sprawdzić czy oferta odnaleziona w Internecie jest prawdziwa.

Archiwum - foto PW-Sat 4

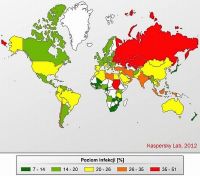

Kaspersky Lab przedstawia kwietniowy raport dotyczący aktywności szkodliwego oprogramowania na komputerach użytkowników oraz w internecie. W kwietniu 2012 r. produkty firmy Kaspersky Lab wykryły i zneutralizowały 280 milionów szkodliwych programów, a także wykryły 134 miliony ataków sieciowych i 24 miliony szkodliwych adresów internetowych.

Ataki na Mac OS X

W kwietniu 2012 r. pojawiły się doniesienia o tym, że na całym świecie działa ponad 700 000 komputerów z systemem Mac OS X zainfekowanych trojanem Flashback. Zarażone maszyny zostały połączone w botnet, określony jako "Flashfake", dzięki czemu cyberprzestępcy mogli dowolnie instalować na nich dodatkowe szkodliwe moduły. Jeden z tych modułów generował fałszywe wyniki w wyszukiwarkach internetowych.

W tym samym miesiącu eksperci opublikowali szczegółową analizę sposobu infekowania komputerów użytkowników przez Flashfake'a. Zidentyfikowano również główne źródła rozprzestrzeniania infekcji tego szkodnika – były to blogi oparte na platformie WordPress, które zostały zhakowane pod koniec lutego oraz na początku marca 2012 r. Około 85% zhakowanych blogów było zlokalizowanych w Stanach Zjednoczonych.

Efektem ubocznym tej kampanii była ewolucja metod ataków wykorzystywanych przez cyberprzestępców. Zamiast infekować komputery wyłącznie przy użyciu socjotechniki, osoby odpowiedzialne za Flashfake'a zaczęły również stosować luki w Javie, co doprowadziło do masowego atakowania komputerów z systemem Mac OS X.

Holl - fot Elset

Konsumeryzacja – wyzwania i korzyści

Upowszechnienie nowoczesnych technologii i coraz łatwiejszy do nich dostęp sprawiają, że coraz częściej to nie dział IT przedsiębiorstwa, a sami pracownicy wybierają urządzenia mobilne, jakich używają do wykonywania obowiązków zawodowych. Granice między życiem prywatnym i zawodowym zacierają się – ludzie aktywni zawodowo nawiązują kontakty biznesowe za pomocą portali społecznościowych, chcą też mieć dostęp do danych firmowych z dowolnego miejsca i w dowolnym czasie. Pozytywne aspekty konsumeryzacji oraz problem bezpieczeństwa firmowych danych w skonsumeryzowanym środowisku zostały omówione podczas organizowanego przez IDC Polska i Trend Micro spotkania Konsumeryzacja – wyzwania i korzyści.

Eksperci podkreślają, że konsumeryzacja powinna być traktowana jako pozytywne zjawisko, od którego nie ma odwrotu. Równocześnie coraz częściej mówią również o tym, że trend ten stwarza duże ryzyko związane z bezpieczeństwem danych:

„Konsumeryzacja IT jest nierozerwalnie związana z innymi ważnymi trendami dostrzeganymi zarówno w korporacjach, jak i wśród użytkowników indywidualnych. Firmy powinny zaakceptować to zjawisko i wykorzystać je do realizacji swoich celów biznesowych" – mówi Ewa Zborowska, Research Manager w IDC Polska. „Przedsiębiorstwa nie powinny jednak zapominać o problemie bezpieczeństwa danych firmowych dostępnych w skonsumeryzowanym środowisku" – dodaje Ewa Zborowska.

Firmy cały czas mają wiele wątpliwości związanych ze zjawiskiem konsumeryzacji:

„Wiele przedsiębiorstw nie wie, jaką strategię obrać w obliczu postępującej konsumeryzacji i popularyzacji modelu BYOD. Działy informatyczne nie potrafią powstrzymać tego trendu – nawet dyrektorzy najwyższego szczebla używają prywatnych urządzeń mobilnych w pracy, instalują też na służbowych smartfonach czy laptopach aplikacje, które pozostają poza kontrolą działu IT" – mówi Jarosław Samonek, Country Manager Poland w Trend Micro. „Konsumeryzację należy traktować jednak jako trend, nie jako zagrożenie. Owszem, wpływa ona często na spadek poziomu bezpieczeństwa IT, ale odpowiednio kierowana przynosi firmom liczne korzyści" – dodaje.

Archiwum - foto PW-Sat 5

TETRA World Congress 2012 w Dubaju

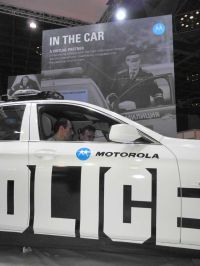

Motorola Solutions pokazała najnowsze rozwiązania z zakresu łączności w standardzie cyfrowym TETRA (TErrestrial Trunked Radio) na zorganizowanej się w Dubaju w Zjednoczonych Emiratach Arabskich konferencji TETRA World Congress 2012. Wśród zaprezentowanych urządzeń znalazły się: seria kieszonkowych radiotelefonów, urządzenie w standardzie LTE, przeznaczone dla służb bezpieczeństwa publicznego, a także pojazd patrolowy dla służb policyjnych.

Zaprezentowany pojazd to rezultat wielu lat symulacji, studiów funkcjonalności oraz badań terenowych. Samochód wyposażony jest w technologie, które usprawniają podejmowanie decyzji i działań przez funkcjonariuszy policji. Samochód posiada elementy kontrolne, a kluczowe funkcje przywołuje się jednym naciśnięciem przycisku albo prostym poleceniem głosowym. Stacja robocza zainstalowana w pojeździe obsługuje takie aplikacje, jak automatyczne rozpoznawanie tablic rejestracyjnych (Automatic Number Plate Recognition, ANPR) oraz strumieniowa transmisja wideo w czasie rzeczywistym przez sieci LTE i TEDS.

Police - Car - Dubaj 12.05.2012 - foto Motorola

Podczas konferencji Tom Quirke, wiceprezes i dyrektor generalny, TETRA Global Organisation, Motorola Solutions powiedział - „Motorola przez wiele lat prowadziła badania i konsultacje z funkcjonariuszami używającymi samochodów patrolowych, którzy uświadomili nam, jak ważną rolę w ich pracy odgrywają intuicyjne technologie. Dowiedzieliśmy się, że można znacznie poprawić bezpieczeństwo funkcjonariuszy i umożliwić im skuteczniejsze działanie stosując rozwiązania, które gwarantują przesyłanie informacji w automatyczny i wygodny dla użytkowników sposób. W przypadku samochodu policyjnego oznacza to takie sterowanie pojazdem, aby podczas reagowania na wszelkie zdarzenia można było działać szybko".

Archiwum - foto PW-Sat

8 contra 7

Archiwum - foto pwsat 42 AK